jueves, 15 de noviembre de 2012

jueves, 25 de octubre de 2012

Qué es el Cyberbullying?

Es el uso de información electrónica y medios de comunicación tales como correo electrónico, redes sociales, blogs,mensajería instantánea, mensajes de texto, teléfonos móviles, y websites difamatorios para acosar a un individuo o grupo, mediante ataques personales u otros medios. Puede constituir un delito penal. El ciberacoso es voluntarioso e implica un daño recurrente y repetitivo infligido a través del medio del texto electrónico. Según R.B. Standler1 el acoso pretende causar angustia emocional, preocupación, y no tiene propósito legítimo para la elección de comunicaciones. El ciberacoso puede ser tan simple como continuar mandando e-mails a alguien que ha dicho que no quiere permanecer en contacto con el remitente. El ciberacoso puede también incluir amenazas, connotaciones sexuales, etiquetas peyorativas (p.ej., discurso del odio). El término ciberacoso fue usado por primera vez por el educador canadiense Bill Belsey. Otros términos para ciberacoso son "acoso electrónico," "e-acoso," "acoso sms", "network mobbing", "acoso móvil" "acoso en línea", "acoso digital", "acoso por internet", "acoso en internet" o "internet acoso".

Qué es el Bullying?

Es cualquier forma de maltrato psicológico, verbal o físico producido entre escolares de forma reiterada a lo largo de un tiempo determinado. Estadísticamente, el tipo de violencia dominante es el emocional y se da mayoritariamente en el aula y patio de los centros escolares. Los protagonistas de los casos de acoso escolar suelen ser niños y niñas en proceso de entrada en la adolescencia (12-13 años), siendo ligeramente mayor el porcentaje de niñas en el perfil de víctimas. El acoso escolar es una forma característica y extrema de violencia escolar.

jueves, 27 de septiembre de 2012

Ventajas y Desventajas.

nVentajas:

nPuede ser

utilizada en el sector académico y laboral, para el intercambio de

diversas experiencias innovadoras.

nPermite

intercambiar actividades, intereses, aficiones.

nFacilitan las

relaciones entre las personas, evitando todo tipo de barreras tanto culturales

como físicas.

nPermiten

construir una identidad personal y/o virtual, debido a que

permiten a los usuarios compartir todo tipo de información (aficiones,

creencias, ideologías, etc.) con el resto de los cibernautas.

nFacilitan el

aprendizaje integral fuera del aula escolar, y permiten poner en práctica

los conceptos adquiridos.

nDesventajas:

nSi no es

utilizada de forma correcta puede convertir en una adicción.

nFalta de

privacidad, siendo mostrada públicamente información personal.

nTus imágenes

cargadas pueden ser utilizadas para cualquier fin.

nPuedes llegar a

perder más tiempo pendiente de lo que ocurre allí que en tu vida real.

nPueden darse

casos de suplantación de personalidad.

10 tips de seguridad.

►1) Aceptar

solo contactos conocidos.

►2) Utilizar

contraseñas fuertes.

►3) Pensar

muy bien qué imágenes, vídeos e información escogemos para publicar

►4) No publicar lo que estas haciendo en el

momento.

►5) Tener

cuidado con lo que uno publica sobre los demás.

►6) Mandar solicitudes a personas que conozcas.

►7) Precaución

con los enlaces.

►8) No

ingrese a sitios de dudosa reputación.

►9) No reveles información personal por

Internet. Establece restricciones a tu información personal en sitios de redes

sociales.

►10) Cambia claves y contraseñas con

frecuencia.

►

Ejemplos de Redes Sociales.

Ejemplos de redes sociales son: Facebook, Twitter, My Space, LinkedIn, Tuenti, Google +, Flickr, Reddit, Stumble Upon, Hi 5, etc.

Que es una Red Social?

Las redes

sociales son estructuras sociales compuestas de grupos de

personas, las cuales están conectadas por uno o varios tipos de relaciones,

tales como amistad,parentesco, intereses comunes o que

comparten conocimientos, e ideas de libre expresión.

jueves, 30 de agosto de 2012

jueves, 2 de agosto de 2012

Redes Informaticas

•Hub: es un equipo de redes que permite conectar entre sí otros equipos o dispositivos retransmitiendo los paquetes de datos desde cualquiera de ellos hacia todos los demás.

•Switch: en computación y en informática de redes, un switch es el dispositivo analógico que permite interconectar redes operando en la capa 2 o de nivel de enlace de datos del modelo osi u open systems interconnection.

•Router: es un dispositivo que proporciona conectividad a nivel de red o nivel tres en el modelo osi su función principal consiste en enviar o encaminar paquetes de datos de una red a otra, es decir, interconectar subredes, entendiendo por subred un conjunto de máquinas ip que se pueden comunicar sin la intervención de un router (mediante bridges), y que por tanto tienen prefijos de red distintos.

•Lan: lan significa red de área local. Es un conjunto de equipos que pertenecen a la misma organización y están conectados dentro de un área geográfica pequeña mediante una red, generalmente con la misma tecnología (la más utilizada es ethernet).

•Wan: una wan (red de área extensa) conecta múltiples lan entre sí a través de grandes distancias geográficas las wan funcionan con routers, que pueden "elegir" la ruta más apropiada para que los datos lleguen a un nodo de la red.la wan más conocida es internet. .

•Firewall: se puede definir de una forma simple una red firewall, como aquel sistema o conjunto combinado de sistemas que crean una barrera segura entre 2 redes. Para ilustrar esta definición podemos observar la figura.

•Proxy: en una red informática, es un programa o dispositivo que realiza una acción en representación de otro, esto es, si una hipotética máquina a solicita un recurso a una c, lo hará mediante una petición a b; c entonces no sabrá que la petición procedió originalmente de a. Su finalidad más habitual es la de servidor proxy, que sirve para permitir el acceso a internet a todos los equipos de una organización cuando sólo se puede disponer de un único equipo conectado, esto es, una única dirección ip.

•Tcp

- el protocolo tcp, funciona en el nivel de transporte del modelo de referencia osi, proporcionando un transporte fiable de datos.

- el protocolo ip, funciona en el nivel de red del modelo osi, que nos permite encaminar nuestros datos hacia otras maquinas.

Pero un protocolo de comunicaciones debe solucionar una serie de problemas relacionados con la comunicación entre ordenadores , además de los que proporciona los protocolos tcp e ip

- el protocolo tcp, funciona en el nivel de transporte del modelo de referencia osi, proporcionando un transporte fiable de datos.

- el protocolo ip, funciona en el nivel de red del modelo osi, que nos permite encaminar nuestros datos hacia otras maquinas.

Pero un protocolo de comunicaciones debe solucionar una serie de problemas relacionados con la comunicación entre ordenadores , además de los que proporciona los protocolos tcp e ip

•Udp: user datagram protocol (udp) es un protocolo del nivel de transporte basado en el intercambio de datagramas (encapsulado de capa 4 modelo osi). Permite el envío de datagramas a través de la red sin que se haya establecido previamente una conexión, ya que el propio datagrama incorpora suficiente información de direccionamiento en su cabecera. Tampoco tiene confirmación ni control de flujo, por lo que los paquetes pueden adelantarse unos a otros; y tampoco se sabe si ha llegado correctamente, ya que no hay confirmación de entrega o recepción.

•Ip: una dirección ip es una etiqueta numérica que identifica, de manera lógica y jerárquica, a un interfaz (elemento de comunicación/conexión) de un dispositivo (habitualmente una computadora) dentro de una red que utilice el protocolo ip (internet protocol), que corresponde al nivel de red del protocolo tcp/ip. Dicho número no se ha de confundir con la dirección mac que es un identificador de 48bits para identificar de forma única a la tarjeta de red y no depende del protocolo de conexión utilizado ni de la red. La dirección ip puede cambiar muy a menudo por cambios en la red o porque el dispositivo encargado dentro de la red de asignar las direcciones ip, decida asignar otra ip (por ejemplo, con el protocolo dhcp), a esta forma de asignación de dirección ip se denomina dirección ip dinámica (normalmente abreviado como ip dinámica).

•Ping o pin: número de identificación personal (pin en inglés) es un código numérico que es usado en ciertos sistemas, como un teléfono móvil o un cajero automático, para obtener acceso a algo, o identificarse. El pin es un tipo de contraseña. Sólo la persona dueña del pin sabe cuál es, eso es para lo que fue creado, y tiene que ser suficientemente seguro, para que no entre gente no autorizada o use computadoras para descifrar el código. El pin es mayormente utilizado en los cajeros automáticos y en las tarjetas de prepago telefónicas.

•Ping o pin: número de identificación personal (pin en inglés) es un código numérico que es usado en ciertos sistemas, como un teléfono móvil o un cajero automático, para obtener acceso a algo, o identificarse. El pin es un tipo de contraseña. Sólo la persona dueña del pin sabe cuál es, eso es para lo que fue creado, y tiene que ser suficientemente seguro, para que no entre gente no autorizada o use computadoras para descifrar el código. El pin es mayormente utilizado en los cajeros automáticos y en las tarjetas de prepago telefónicas.

miércoles, 11 de julio de 2012

jueves, 5 de julio de 2012

Spyware

El spyware o programa espía es un software que recopila información de un ordenador y después transmite esta información a una entidad externa sin el conocimiento o el consentimiento del propietario del ordenador.

Tipos de Virus:

Keylogger: es un tipo de software o un dispositivo hardware específico que se encarga de registrar las pulsaciones que se realizan en el teclado, para posteriormente memorizarlas en un fichero o enviarlas a través de internet.

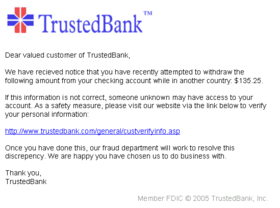

Phishing: es un término informático que denomina un tipo de delito encuadrado dentro del ámbito de las estafas cibernéticas, y que se comete mediante el uso de un tipo de ingeniería social caracterizado por intentar adquirir información confidencial de forma fraudulenta (como puede ser una contraseña o información detallada sobre tarjetas de crédito u otra información bancaria).

Phishing: es un término informático que denomina un tipo de delito encuadrado dentro del ámbito de las estafas cibernéticas, y que se comete mediante el uso de un tipo de ingeniería social caracterizado por intentar adquirir información confidencial de forma fraudulenta (como puede ser una contraseña o información detallada sobre tarjetas de crédito u otra información bancaria). Joke: Un virus joke es un tipo de virus informático, cuyo objetivo es crear algún efecto molesto o humorístico como una broma. Es el tipos de malware que menos daño produce sobre el ordenador.

Hijacking: significa "secuestro" en inglés y en el ámbito informático hace referencia a toda técnica ilegal que lleve consigo el adueñarse o robar algo (generalmente información) por parte de un atacante.

miércoles, 6 de junio de 2012

jueves, 31 de mayo de 2012

Virus Hoax

Un bulo, (también conocidos como "hoax" en inglés) o noticia falsa, es un intento de hacer creer a un grupo de personas que algo falso es real.1 En el idioma castellano el término se popularizó principalmente al referirse a engaños masivos por medios electrónicos (especialmente Internet).

A diferencia del fraude el cual tiene normalmente una o varias víctimas específicas y es cometido con propósitos delictivos y de lucro ilícito, el bulo tiene como objetivo el ser divulgado de manera masiva, para ello haciendo uso de la prensa oral o escrita así como de otros medios de comunicación, siendo Internet el más popular de ellos en la actualidad, y encontrando su máxima expresión e impacto en los foros, en redes sociales y en las cadenas de mensajes de los correos electrónicos. Los bulos no suelen tener fines lucrativos o al menos ese no es su fin primario, aunque sin embargo pueden llegar a resultar muy destructivos.

Virus de bomba de tiempo

Una bomba lógica es una parte de código insertada intencionalmente en un programa informático que permanece oculto hasta cumplirse una o más condiciones preprogramadas, en ese momento se ejecuta una acción maliciosa. Por ejemplo, un programador puede ocultar una pieza de código que comience a borrar archivos cuando sea despedido de la compañía (en un disparador de base de datos (trigger) que se dispare al cambiar la condición de trabajador activo del programador).

El software que es inherentemente malicioso, como virus o gusanos informáticos, frecuentemente contiene bombas lógicas que ejecutan algún programa en un tiempo predefinido o cuando cierta condición se cumple. Esta técnica puede ser usada por un virus o un gusano para ganar ímpetu y para esparcirse antes de ser notado. Muchos virus atacan sus sistemas huéspedes en fechas específicas, tales como el viernes 13 o el April fools' day (día de los bufones de abril) o el día de los inocentes. Los troyanos que se activan en ciertas fechas son llamados frecuentemente "bombas de tiempo".

Para ser considerado una bomba lógica, la acción ejecutada debe ser indeseada y desconocida al usuario del software. Por ejemplo los programas demos, que desactivan cierta funcionalidad después de un tiempo prefijado, no son considerados como bombas lógicas.

Suscribirse a:

Entradas (Atom)